Información importante a raíz del nuevo hackeo de redes WiFi denominado KRACK

Hace poco ha saltado la noticia de un grave fallo de seguridad en las conexiones WiFi que todos utilizamos, pero antes de echarnos las manos a la cabeza vamos a explicar un poco todo lo sucedido y sus riesgos o consecuencias.

Tan sólo hace unos días un grupo de hackers, que luego veremos que no cumplen con la premisa de peligrosos si no de interesados por la seguridad, dio a conocer que el tan usado cifrado WPA2 presente en las conexiones WiFi había podido ser franqueado y era posible espiar la información que se transmitía desde un cliente, un teléfono móvil por ejemplo, a un punto de acceso WiFi con WPA2. Mathy Vanhoef, que así se llama su descubridor, nos da más información en su web krackattacks.com pero vamos a intentar explicártelo para que sepas lo sucedido.

¿Existe peligro real en mis conexiones WiFi?

Por ahora el peligro no es inminente para nuestras redes ya que los propios descubridores no han publicado ni han vendido al mejor postor esta información y van a dar tiempo a que las empresa tecnológicas parcheen sus equipos con actualizaciones, partiendo desde terminales móviles, routers, ordenadores y el largo etcétera que usa WiFi para sus conexiones de datos, pero recomiendan que todos los usuarios apliquemos estas nuevas actualizaciones lo antes posible para estar protegidos.

Estos tipos de ataques no suelen darse con mucha regularidad ya que siempre se insta al uso del sentido común sobre todo cuando conectamos a redes públicas ya que no tendríamos manera de saber si alguien está espiando dicha red para ver el tráfico de datos de quienes se conectan. Por eso en el hogar es más difícil dicho ataque ya que el hacker debería estar en nuestras inmediaciones para poder tener suficiente fuerza de señal y rango para proceder al Sniffing, este termino se aplica a la acción o programa que se encarga de espiar los paquetes de información dentro de una red.

Nuestras contraseñas de red o la misma red, supuestamente, no correrían peligro ya que esté tipo de ataque se realiza a un nivel más bajo con la idea de tan sólo conocer la información o inyectar nueva si el protocolo de seguridad es más bajo que WPA2-AES entre un dispositivo y el punto de acceso. Por eso al actuar en la mitad de esa conexión, lo que se conoce como Man In The Middle, no podríamos tener constancia de la presencia del hacker en la red ya que no estaría en ella si no en el tráfico entre tu dispositivo y el router.

Sepamos qué es WPA2

Los protocolos de seguridad en conexiones Wifi llevan mucho tiempo sin ser actualizados, 13 años para ser exactos, y aunque no lo sepamos todos usamos el mismo protocolo, hasta las empresas mas importantes, ya que siempre se ha considerado como el más robusto. Todo nuevo protocolo surge para pulir las carencias o fallos de anteriores y, por extraño que suene, muchas veces son los propios hackers quienes descubren estas brechas y deciden en mayor o menor parte ponerlo en conocimiento de las autoridades competentes para que se tomen medidas que solucionen dichos errores de seguridad.

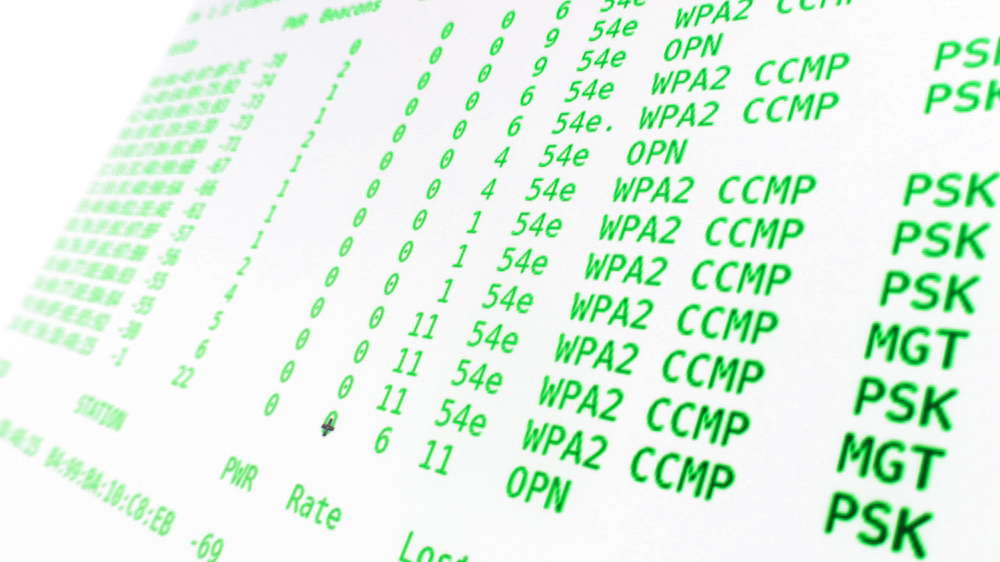

WPA2 en estos momentos tiene dos vertientes que se pueden configurar en nuestros routers: WPA2 TKIP o WPA2 AES, incluso mezclando ambos protocolos en algunos equipos. Se recomienda usar WPA2 AES debido a que es el último protocolo creado y usar TKIP puede permitir al atacante inyectar paquetes de datos en nuestra conexión para introducirnos desde troyanos en nuestro equipo sin que nosotros nos demos cuenta.

¿Entonces configuro mi router con conexión WEP? ¡JÁMAS! Este protocolo es el más antiguo y el más fácil de hackear. Por lo que lo más recomendable, como comentábamos, es configurarlo con WPA2 AES y tan pronto salga la actualización de nuestros equipos aplicarla para estar protegidos.

¿Cómo funciona?

Esta sección debería ser mucho más técnica pero la simplificaremos para que sea de fácil comprensión para todos nosotros. Digamos que tanto cliente como punto de acceso deben confirmar 4 veces las credenciales para poder transmitir información entre ambos, esto es denominado Handshake. Así que en este proceso es cuando entra en juego el KRACK (Key Reinstallation Attack) interceptando el mensaje,creando una credencial falsa y reenviándose al dispositivo consigue la información que le permite desencriptar los paquetes de datos.

¿Qué puedo hacer?

Por ahora nada, lamentablemente, ya que está en manos de las empresas tecnológicas sacar las actualizaciones para sus dispositivos y así corregir esta brecha de seguridad. Recomendamos tener especial cuidado en redes públicas, ya que muchos hackers crean falsas para tener más fácil el acceso a tu información, y vigilar que tipo de datos usamos para este tipo de navegación. También consultar la configuración de nuestro router para comprobar que, al menos, está configurado con WPA2 – AES (Advanced Encryption Standard) y disponemos de la última actualización.

Dejar un comentario

¿Quieres unirte a la conversación?Siéntete libre de contribuir!